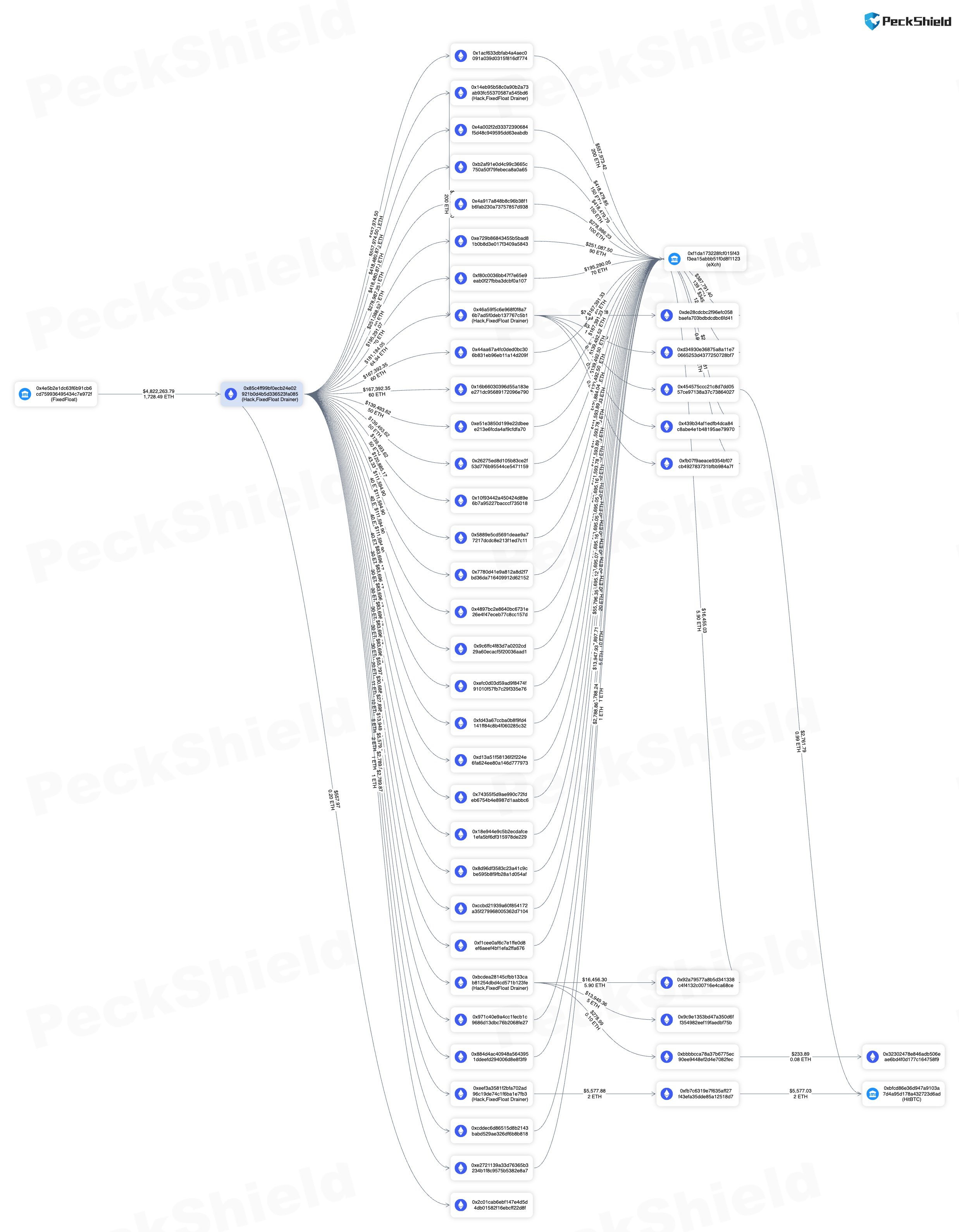

Em fevereiro, a exchange descentralizada (DEX) de criptomoedas FixedFloat sofreu um ataque de drainer, resultando na perda de mais de US$ 26 milhões em Bitcoin (BTC) e Ethereum (ETH). No final de março, a exchange sofreu uma segunda exploração, resultando em uma perda adicional de US$ 2,8 milhões.

Alguns meses depois, a FixedFloat compartilhou os detalhes desses incidentes e da investigação em andamento com a BeInCrypto.

A FixedFloat foi hackeada duas vezes este ano. Como isso aconteceu?

A primeira invasão ocorreu na noite de 16 para 17 de fevereiro. Esse foi um ataque externo causado por vulnerabilidades em nossa estrutura de segurança. Um hacker explorou uma vulnerabilidade em nossa segurança e conseguiu obter acesso a algumas das funções da FixedFloat.

A segunda violação ocorreu em 31 de março, quando o hacker explorou uma vulnerabilidade em um serviço de terceiros que estávamos usando na época.

O segundo ataque foi cometido pelo mesmo hacker que cometeu o ataque anterior?

Acreditamos que o mesmo hacker tenha cometido os dois hacks porque os ataques se originaram do mesmo endereço IP. Não podemos fornecer todos os detalhes no momento. No entanto, podemos informar que os hackers possuem um grande número de servidores comprometidos.

Em alguns desses servidores, eles implantaram a infraestrutura para os ataques. Eles provavelmente não armazenaram evidências em seus próprios dispositivos, usando servidores de terceiros. Os hackers utilizaram vários endereços IP exclusivos; no entanto, alguns foram usados para lançar ambos os ataques.

A FixedFloat sabe quem está por trás dos hacks?

Usamos a hospedagem Time4VPS há muito tempo. Esse é um provedor de hospedagem na Web bastante grande na Europa, em operação desde 2012. Escolhemos o Time4VPS para nossos propósitos, pois essa hospedagem oferece servidores razoavelmente baratos com baixo desempenho. Essa foi uma opção conveniente e lucrativa para implementar algumas soluções técnicas no estágio inicial de desenvolvimento do nosso projeto.

Nos últimos anos, migramos nossos subservidores e carteiras. No início de 2024, vários nós de baixa potência com carteiras e alguns subsistemas permaneceram no servidor Time4VPS. Após a primeira invasão, o hacker descobriu o endereço IP de um de nossos servidores técnicos alugados da Time4VPS.

Como o hacker usou as informações?

O hacker fez login em todos os nossos servidores, alugados da hospedagem Time4VPS, simultaneamente, apesar de saber apenas um endereço IP. Alteramos imediatamente todas as senhas de servidores e contas, mas o hacker rapidamente alterou as senhas novamente. Encontramos uma solução para impedir a autorização do servidor e começamos a fazer a transição desse provedor de hospedagem.

No entanto, o hacker obteve acesso a todas as funções do hoster, inclusive acesso global a todos os servidores, tornando nossas soluções ineficazes. O hacker alterou o e-mail da conta para um inválido, impedindo-nos de fazer login ou receber notificações de alteração de senha. Ele se conectou aos servidores sem autorização.

Nesse momento, percebemos a necessidade de destruir os servidores e removê-los imediatamente das listas de permissões. Nossa demora em fazer isso permitiu que o hacker enviasse solicitações que possibilitaram o roubo de fundos.

Você entrou em contato com o suporte do Time4VPS?

Em 31 de março, imediatamente após descobrirmos o acesso não autorizado aos nossos servidores, entramos em contato com o Time4VPS para relatar o hack. Ficamos extremamente surpresos com a inação deles.

O suporte técnico nos informou que os técnicos estavam de folga e não poderiam nos ajudar. No dia seguinte, a equipe do Time4VPS permaneceu inativa. Eles apenas nos aconselharam a alterar as senhas da nossa conta.

Por fim, nós os convencemos a verificar se determinadas ações não poderiam ser executadas por meio de suas contas pessoais. Só então eles confirmaram a invasão e prometeram fornecer um relatório sobre o incidente no dia seguinte.

Você recebeu um relatório de invasão do Time4VPS?

Mais de três meses se passaram e ainda não há nenhum relatório do Time4VPS. Em vez disso, eles solicitaram que fornecêssemos alguns documentos por meio de seu sistema. Recusamos porque os representantes do Time4VPS não confirmaram que encontraram e corrigiram a vulnerabilidade. Suas exigências criaram o risco de outro vazamento de informações.

Concordamos em cooperar somente com o envolvimento direto das autoridades ou depois que eles confirmassem que a vulnerabilidade havia sido corrigida. Além disso, nosso advogado estava preparado para fornecer os documentos necessários diretamente no escritório da empresa para receber relatórios e assistência. No entanto, a gerência do Time4VPS rejeitou essa oferta.

Por que você acha que o Time4VPS estava inativo no momento da invasão e não forneceu assistência depois dela?

Não excluímos a possibilidade de que um funcionário do hoster possa ter facilitado a invasão. No entanto, estamos mais inclinados a acreditar que o Time4VPS e a empresa lituana por trás dele são simplesmente descuidados.

Acreditamos que as vulnerabilidades críticas do hoster não foram corrigidas, deixando os dados de todos os seus clientes desprotegidos contra ataques de hackers.

O hack teve impacto sobre seus clientes?

Esse incidente causou problemas não apenas para nós, mas também para nossos usuários. Assim que detectamos o hack, desativamos o FixedFloat e suspendemos todas as exchanges em andamento.

A FixedFloat é um serviço de exchange de criptomoedas automatizado, sem custódia e descentralizado, portanto, não armazenamos os fundos de nossos usuários. Além disso, a FixedFloat não é um misturador de criptomoedas. Enviamos fundos para exchanges somente a partir de nossos endereços, e essas informações são públicas.

Devido ao hack, tínhamos obrigações com os clientes que fizeram exchanges na época. Desde então, cumprimos todas as obrigações com nossos usuários e concluímos todos os pedidos que foram interrompidos devido à interrupção do serviço. Somente nosso serviço sofreu com o hacking e o roubo de fundos.

Que medidas vocês tomaram após a invasão?

A primeira violação ocorreu devido a uma vulnerabilidade de segurança, cuja correção já ocorreu. Infelizmente, não previmos um ataque de terceiros. Após a segunda invasão, nosso serviço ficou em manutenção por mais de dois meses. Durante esse período, nossos especialistas trabalharam exaustivamente para aprimorar nossa infraestrutura e nos proteger contra esses ataques.

Revisamos radicalmente nosso sistema de segurança. Isso incluiu a realização de uma auditoria abrangente, a implementação de medidas de segurança adicionais e o aprimoramento de nossos sistemas de detecção e prevenção de ameaças.

Vocês concluíram o trabalho técnico?

Sim, a FixedFloat retomou as operações. A maioria das criptomoedas já está disponível para exchange, e nossos especialistas estão trabalhando para adicionar novas moedas. Fornecemos serviços de exchange de criptomoedas de alta qualidade, convenientes e rápidos há seis anos e pretendemos continuar nosso trabalho.

Do ponto de vista de um sobrevivente de hack, você pode dar algumas recomendações para outras plataformas e seus usuários sobre como aumentar a segurança?

Como um serviço que passou por dois hacks por motivos diferentes, recomendamos o seguinte:

- Realize auditorias frequentes em seus sistemas de segurança. Identifique e resolva prontamente todas as vulnerabilidades.

- Planeje as vulnerabilidades do provedor. O segundo hack explorou uma vulnerabilidade em nosso provedor de hospedagem, o Time4VPS. As plataformas devem prever esses cenários e ter um procedimento robusto para lidar com hacks de provedores de serviços.

- Sempre priorize a segurança do usuário. Implemente medidas e protocolos de segurança rigorosos para proteger os dados e os fundos dos usuários.

Que medidas estão sendo tomadas para recuperar a confiança dos usuários após esses acidentes?

Estamos interagindo ativamente com nossos usuários por meio de vários canais de comunicação, incluindo redes sociais e fóruns. Isso nos permite informá-los sobre as alterações que fizemos. No momento, nem todos os usuários estão cientes de que a FixedFloat retomou as operações, mas estamos trabalhando para divulgar essas informações.

Entendemos que muitos estavam preocupados com o impacto do hack em nossos usuários. No entanto, enfatizamos que somos um serviço sem custódia e não armazenamos os fundos dos usuários. Os pedidos que não foram atendidos devido ao desligamento emergencial foram concluídos. No momento, não temos obrigações financeiras com nossos usuários.

Trusted

Isenção de responsabilidade

Todas as informações contidas em nosso site são publicadas de boa fé e apenas para fins de informação geral. Qualquer ação que o leitor tome com base nas informações contidas em nosso site é por sua própria conta e risco.